1960年代後半に情報は諸資源と同等の価値をもつという観点より「情報化社会」という言葉が提唱されてから早半世紀。コンピュータの技術革新、活発化したソフトウェア開発、そしてインターネットの発展・普及により、ありとあらゆる情報がデジタル化されるようになりました。

デジタル化により私たちの生活環境も飛躍的に発展し利便性が向上しましたが、その一方でサイバー犯罪の増加とその悪質さや被害の甚大さは脅威となっています。もはや私たちの生活全般にインターネットが必要不可欠であるように、匿名性の高さ、痕跡の残り難さに加え、地理や時間などの制約を受けることが少ないことから、サイバー犯罪の手段の多くもインターネットが主流となっています。

サイバー犯罪というのはいわば盲点を突く、あるいは奇襲をかけるかのように、脆弱性に対して目にもとまらぬ速さで悪意ある攻撃をしかけてきます。厳重にプロテクトされたいかなるデータであっても、サイバー集団は見えない糸口を探し当ててきますので、起こってしまえば被害や損害は計り知れず、信用の回復にはそれなりの時間を要することになります。

業務支援や効率化、競争上の優位性のためなどにDX推進が広がる中、情報の取り扱いは厳重に管理、遵守されるべきです。今回は情報セキュリティに目を向け、さまざまなインシデントの原因調査に役立つ、フォレンジック(Forensic, 犯罪科学)関連のソフトウェアをご紹介します。

目次

情報セキュリティの重要性とインシデント

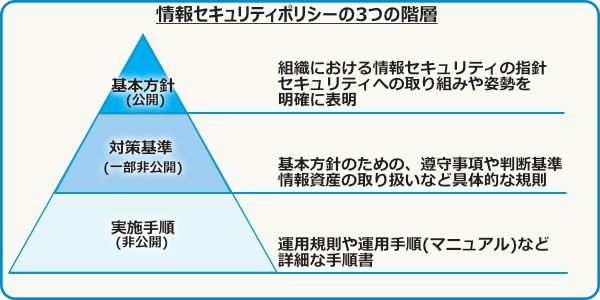

情報資産をさまざまな脅威からどのように守るのか、情報資産のセキュリティ対策 (リスクマネジメント)は企業や組織において重要な課題となっています。企業や組織はその事業規模やシステム構成にあわせ、実施する情報セキュリティ対策の方針や行動指針(情報セキュリティのポリシー)を定めることが求められています。

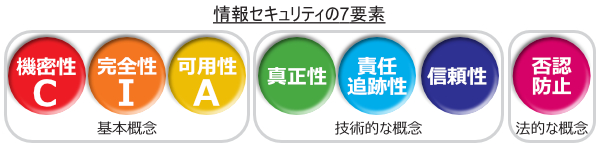

情報セキュリティの目的は、情報(諸資源と同等の価値があるもの)を安全かつ正しい状態で常に問題なく使用できる環境を整えることです。米国の情報機関(CIA)ではありませんが、情報セキュリティにもCIAと呼ばれる3要素があり、それぞれ「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の頭文字がとられています。この3要素は国際規格「ISO27001」の認証でも基準とされる項目となっており、これらをバランスよく確保することが重要とされています。

セキュリティ対策の必要性や、総合的・体系的かつ具体的に示された情報セキュリティポリシー

企業・組織の対策(総務省)

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/index.html

情報セキュリティの3要素

1992年、経済協力開発機構(OECD, Organisation for Economic Cooperation and Development)によって情報セキュリティのガイドラインが制定された際、情報システムのセキュリティについて一般の理解を深めるための基本概念として、3つの要素が定義されました。

・機密性とは

許可された(正当な権限を持つ)人だけが対象のデータへアクセスできること

機密性が保たれない状態、つまり不正アクセスや持ち出しなどによる企業秘密の「情報漏えい」などのインシデントを防ぐ必要があります。機密性の確保には、アクセス権の設定、パスワードやファイル送信時の暗号化の利用、その他情報漏えいの対策(持ち出しや紛失も含む)が該当します。

・完全性とは

データが正しい状態にあること(欠損や不整合がない)

故意や悪意の有無に関係なく、文書や記録などのデータが本来の更新時期ではないタイミングで書き換えが行われる「改ざん」などのインシデントを防ぐ必要があります。完全性の確保には、情報の整合性のための改ざんを防止対策として、アクセスの検出や改編などの履歴を追うことが必要です。

・可用性とは

システムに問題がなく情報を安定して使える状態(有用)であること

頻繁にアクセスするシステム(サーバーやネットワーク機器など)に物理的な障害が発生し使えない状態になるようなインシデントを防ぐ必要があります。可用性の確保には、システムトラブルなどを想定した対策(電源の対策、システムの二重化、バックアップ、災害復旧計画など)が必要です。

3要素に次ぐ情報セキュリティの4つの要素

基本概念の3つに加え、技術的な概念の3要素「真正性(Authenticity)」「責任追跡性(Accountability)」「信頼性(Reliability)」と、法的な概念「否認防止(Non-repudiation)」が加わって、現在情報セキュリティの7要素と呼ばれています。

・真正性とは

エンティティ(実存のモノ・コト・ヒト)の情報が主張どおりであること

直接本人の顔などを確認しないネット上の取引では、第三者が本人の所有する情報(ID、メールアドレス、パスワードなど)を使って不正にログインし、本人を装い取引や投稿をするなりすまし行為がインシデントとして挙げられます。防止対策としては、デジタル署名、二段階認証、生体認証などがあります。

・責任追跡性とは

いつ誰がどのような情報資産へアクセスし操作したかを遡って追跡すること

デジタル証明書(通信相手が本人であるかを証明するための証明書)やログ情報の取得が大切です。

・信頼性とは

情報システムによる処理に欠陥や不具合がなく、期待した処理が確実に行われること

意図しない処理の実行や脆弱性を突いた攻撃を受けた場合、その悪意により企業イメージばかりか、信頼の損失に繋がる可能性があるためウイルス対策やメンテナンス、体制を整えことが大切です。

・否認防止とは

事後に否認、反芻できないよう証拠を残すこと

ログ情報では、操作履歴、認証状況、アクセス状況、現象や事象の記録、通信状況などの情報が含まれます。デジタル証明やログに不備がないよう記録することで責任追跡性の担保が可能です。

常に安全かつ正常な状態で利用する環境を保つためには、起こり得る問題があることを認識し、問題の起こりにくい環境を作ることが重要です。体制や運用方法の見直しを定期的に行い、パスワードの定期的な変更や、情報の取り扱いに対しての教育など、情報セキュリティの確保と強化のための対策(情報セキュリティポリシー)を定めることが求められています。。

インシデントの原因究明に必要な技術、デジタルフォレンジック

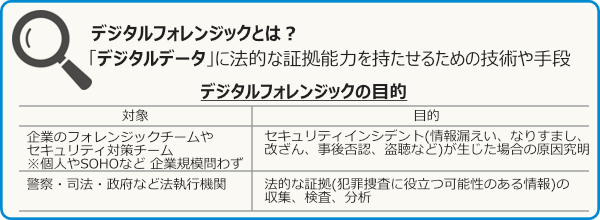

法的な証拠を見つけるための鑑識や調査のことをフォレンジックといいますが、司法に提出するための「デジタルデータの法的な証拠性」を明らかにする手段や技術の総称をデジタルフォレンジックといいます。

証拠として提出できるデジタル証拠の例 (具体的な事案によって認められない場合もあります)

|

デジタルフォレンジックは、サイバー犯罪やサイバー攻撃の被害(セキュリティインシデントの例: 情報漏えい、なりすまし、改ざん、事後否認、盗聴など)が生じた場合の原因究明のため、あるいは警察・司法・政府など法執行機関が犯罪捜査に役立つ可能性のある情報を収集、検査、分析を行い、法的な証拠を見つけ出すために必要な技術です。

インシデント対応へのフォレンジック手法のガイドをご参照ください

Guide to Integrating Forensic Techniques into Incident Response (NIST, 米国国立標準技術研究所)

https://csrc.nist.gov/publications/detail/sp/800-86/final

デジタルフォレンジックの種類

フォレンジックを必要とする対象も多岐に渡っています。分析を必要とする対象によって「コンピュータフォレンジック」「ネットワークフォレンジック」「モバイルデバイスフォレンジック」「デジタル画像フォレンジック」「デジタルビデオ/オーディオフォレンジック」「メモリフォレンジック」といった呼称があります。メインの3つについてまとめます。

・コンピュータフォレンジック

コンピュータ、ラップトップ(ノートパソコン)、サーバー、リムーバブルディスク(外付けハードディスクやUSBメモリ)を対象としており、見つかった証拠を識別、保存、収集、分析を行います。

・ネットワークフォレンジック

ファイアウォール、ルータ、周辺機器 などが対象です。主にワーム、マルウェア攻撃(ウイルス関連)、異常なネットワーク トラフィック、およびセキュリティ違反などを確認し、セキュリティ攻撃、侵入、またはその他の問題インシデントのソースを発見します。

・モバイルデバイスフォレンジック

携帯電話、スマートフォン、SIM カード、PDA、GPS デバイス、タブレット、ゲーム機などが対象です。主に電子証拠の回復などが対象になります。

フォレンジックツール

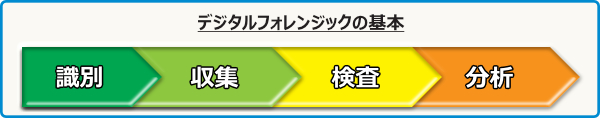

フォレンジックツールの基本的な構成は、識別、収集、検査、および分析の4つからなりたっています。コンピュータが普及した現在、デジタルフォレンジックの有用性は高まっており、インシデント発生後の迅速な復旧目的、あるいは法執行機関の捜査ならびに検挙を目的のように必要なツールを活用することができます(ツールを必要とするユーザーに制限はありません)。

フォレンジックツールをいくつかご紹介します。対象によって選択肢が複数ありますのでご参考になりますと幸いです。

モバイル端末専用 オールインワンのフォレンジックツール

MOBILedit Forensic Express

携帯電話、スマートフォンは、私たちの生活に欠かせないモバイル端末の代表です。このモバイル端末に特化したモバイルデバイスフォレンジックツールMOBILedit Forensic Expressは、数回クリックするだけで電話内のデータ(通話履歴、電話帳、テキストメッセージ、マルチメディアメッセージ、写真、ビデオ、パスワードなど)を抽出し、レポートを作成できます。

物理データの取得のみならず、日々更新され続けているアプリケーションの分析のほか、フォレンジック削除されたデータの回復も可能です。

NITS(米国国立標準技術研究所)のモバイルデバイスフォレンジックツールのテスト(測定結果)をご参照ください。

Mobile device forensic tool test results performed by NIST

https://www.mobiledit.com/nist-repor

※こちらの製品は、現在弊社ではお取り扱いがございません。

国内代理店(株式会社フォーカスシステムズ様)へ直接お問い合わせください。

![]()

iOSに特化したフォレンジックツールがバンドルされたソフトウェア

Elcomsoft Premium Forensic Bundle

法執行機関向けのElcomsoft Premium Forensic Bundle は、デスクトップおよびモバイルデバイス用のフォレンジックツールです。パスワード回復、暗号化されたファイルの複合化や解除、疑わしいファイルの抽出、解読や回復、分析、レポートの作成など様々な機能がバンドルされたバリューパックです。

そのなかのiOSに特化したiOS Forensic Toolkitは、すべての世代のiPhone、iPad、iPad Pro、iPod Touchに対応しており、レガシーデバイスでもロック解除とイメージング機能を利用できます。※バンドルされたツールのほとんどはWindowsとMacに対応しています。

Webブラウザに強いデジタルフォレンジックソフトウェア

NetAnalysis

インターネットがあればどこでも利用できることから、業務用のツールとしてWebシステムを活用する企業も増えています。アプリケーションの脆弱性診断のほか、運用時の情報セキュリティにも配慮する必要があります。

NetAnalysisはWebブラウザに特化したフォレンジックツールで、Webブラウザのユーザーのアクティビティに関連するデータ(証拠)の抽出・分析・レポート化をすることができます。Windows、Linux、macOS、iOS、AndroidにインストールされたWebブラウザをサポートします。

またNetAnalysisに含まれるアプリケーションHstExは、Windowsベースのマルチスレッドのデータ復旧ツールで、Windows、Linux macOS、Android または iOS システムにインストールされているかどうかに関係なく、さまざまなインターネットブラウザから削除されたデータを回復できます。

高速なパスワード回復、電子証拠開示ソフトウェア

Passware Kit Forensic

Passware Kit Forensicは、300以上の一般的なアプリケーション(Microsoft OfficeやAcrobatなど)のパスワード回復をはじめ、デジタル科学捜査の専門チーム(フォレンジックチーム) で必要とされるような高度な機能も備えており、暗号化されたファイルやログなどを解読し証拠の発見に役立ちます。

Passware Kit は利用可能なすべての計算リソースを適用し、最大の効率を実現するよう設計されており、バッチモードで瞬時にパスワードを回復します。ファイルタイプによりますが、NVIDIA(GTX、Tesla)およびAMD GPUをサポートしています。

デジタルフォレンジック調査のためのソフトウェア

OSForensics

OSForensicsには、コンピュータ内部の疑わしいファイルやユーザーアクティビティ(アクセスしたWebブラウザの利用状況やイベントログなど)を特定し、コンピュータからの証拠 (フォレンジックデータ)を素早く抽出する機能が備わっています。

また発見したすべての証拠を1つの暗号的に安全なケースファイルに整理でき、レポートの生成、外部レポートや証拠写真の追加など、デジタルフォレンジック調査の管理も可能です。

番外編 – コンピュータの利用状況を記録するソフトウェア

ManicTime Pro

ManicTime Proは使用するアプリケーションやドキュメント、Webブラウザの利用状況など対象のコンピュータで行われた行動履歴を記録し、それぞれの作業時間と合わせてタイムラインとして可視化できるソフトウェアです。勤務時間の管理や作業の効率化の検討材料に役立ちます。

この製品はフォレンジックツールではありませんが、例えば情報セキュリティの責任追跡性の観点から考えてみた場合、いつ誰がどのような情報資産へアクセスし操作したかを遡って追跡することが必要になりますので、常日頃から正しい方法で運用されているかの管理目的にも役立つかもしれません。

まとめ

ほぼ毎日のように起こっている情報漏えいなどのインシデントに目を向け、フォレンジックツールを紹介しました。冒頭で述べた通り、サイバー犯罪は増加の一途をだどっています。もちろんインシデントが生じないことがベストではありますが、企業規模に関わらず情報のやり取りを行っている以上、犯罪に巻き込まれる可能性はゼロではありません。セキュリティ対策や、万が一インシデントが発生した場合の速やかな原因究明などのために、本記事が少しでも参考になりますと幸いです。

以下はセキュリティ対策などに役立つリバースエンジニアリングツールの特集です。よろしければご参照ください。

弊社の 研究開発者向け海外製品調達サービス「ユニポス」では、法的な証拠を見つけるための鑑識調査や情報解析、インシデント発生後の迅速な復旧のためのフォレンジックツールの入手のお手伝いをいたします。海外の科学捜査は日本よりも進んでおります。日本にはまだない製品で、入手をご希望の製品がございましたら、製品名やURLなどの情報と共に、お気軽にお問い合わせください。入手の可否をお調べし、お見積りいたします。